Pourquoi ce n'est pas un débat

Lisez-le comme un rapport d'incident. Commencez par les principales sources de signaux et observez leur convergence. Cour internationale de Justice a déjà déclaré que les protections contre le génocide s'appliquent aux Palestiniens de Gaza et a ordonné à Israël de cesser ses opérations qui mettent les civils en danger extrême. Cour pénale internationale Des mandats d'arrêt ont été émis contre les principaux dirigeants politiques et militaires israéliens pour crimes de guerre et crimes contre l'humanité. Ce ne sont pas des spéculations, c'est la base juridique.

En dehors des tribunaux, le schéma est le même. Association internationale des spécialistes du génocide affirme que les actions d’Israël répondent à la définition juridique du génocide. Amnesty International appelle cela un génocide. Human Rights Watch documente des actes de génocide, notamment la privation délibérée de nourriture, d'eau et de médicaments. À l'intérieur même d'Israël, B'Tselem et Médecins pour les droits de l'homme – Israël Nous sommes arrivés à la même conclusion. Lorsque les experts mondiaux du génocide, les principales organisations de défense des droits humains et les groupes israéliens s'alignent, le cadre du « débat » n'est rien d'autre qu'un détournement de pouvoir.

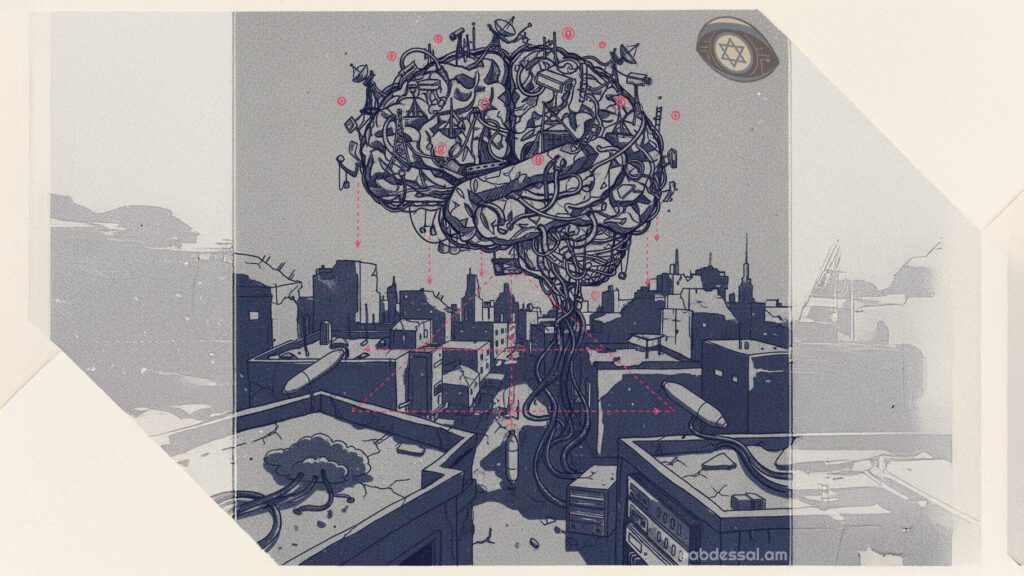

D'un point de vue systémique, si l'infrastructure que nous construisons (cloud, IA, analyse, réseau) alimente de manière prévisible une machine décrite en termes génocidaires, elle n'est pas neutre. Elle fait partie de la chaîne de destruction. La solution ne réside pas dans un tableau de bord plus esthétique. Il s'agit de responsabilisation, de refus de se livrer à des abus avérés, et d'admettre que l'ampleur sans garde-fous se transforme en complicité.

Gaza, transformée en laboratoire d'IA vivant

La Palestine est un véritable havre de paix en matière de surveillance depuis des années. Gaza en est la version améliorée : des modèles optimisés au combat, des résultats intégrés au code. Ce qui en fait un « terrain d'entraînement à l'IA » n'est pas une métaphore, mais une mécanique.

Génération automatisée de cibles à grande échelle

Lavande. Des agents expérimentés du renseignement israélien ont déclaré à +972 Magazine et Local Call que Lavender avait procédé à l'analyse algorithmique de dizaines de milliers de Palestiniens pour les listes d'élimination. L'analyse humaine était très limitée, avec des tolérances suffisamment larges pour accepter des familles entières comme garantie. Le Guardian a corroboré des éléments clés. L'armée israélienne conteste certains détails, mais ne nie pas un recours massif à l'IA.

« Où est papa ? » + Gospel/Habsora. Des rapports décrivent des outils qui pistent les suspects jusqu'à leur domicile et génèrent des cibles de bâtiments en masse, réduisant ainsi le temps d'analyse de plusieurs heures à quelques minutes. Le Royal United Services Institute (RUSI), un groupe de réflexion britannique sur la défense, a observé la même dynamique : l'IA transforme des renseignements multi-sources en ensembles de cibles automatisés, les prédictions de pertes étant considérées comme des paramètres acceptables.

Il s'agit d'un entraînement en production, pas en laboratoire. Chaque coup est un retour d'information : qui a survécu, qui est mort, comment le modèle devrait ajuster les seuils la prochaine fois. Le gradient, c'est la vie humaine.

Le substrat de surveillance

Coup de filet sur la reconnaissance faciale. Amnesty Apartheid automatisé rapport documenté Loup bleu, loup rouge et meute de loups Des systèmes qui scannent les Palestiniens aux points de contrôle. Les soldats portent des smartphones ; les visages sont enregistrés ; les autorisations sont codées par couleur. Il s'agit d'une gouvernance par base de données : identités, associations et historiques de déplacements alimentent un corpus vivant pour le ciblage.

Logiciels espions sur les défenseurs. En 2021, Front Line Defenders, validé par Citizen Lab et Amnesty, a constaté NSO Pégase Sur les téléphones de six défenseurs palestiniens des droits humains. Il ne s'agissait pas d'une surveillance aléatoire, mais d'un renseignement de longue date contre la société civile. Ce même écosystème alimente ensuite le ciblage automatisé.

LLM sur les interceptions. En août 2025, +972/Local Call et The Guardian ont rapporté que Unité 8200 Microsoft a développé une interface de type ChatGPT entraînée à partir d'énormes quantités d'appels palestiniens interceptés. Les analystes l'interrogent directement : « Où habite X ? Qui rencontre-t-il ? » Il s'agit d'entraîner un modèle linguistique sur la population de Gaza. Microsoft a déclaré qu'une telle utilisation violerait ses conditions d'utilisation et a « ouvert une enquête ». J'insiste sur les guillemets, car dans le jargon des géants de la tech, cela signifie généralement attendre discrètement que l'indignation passe sans que rien ne change vraiment, comme un magicien annonçant un tour dont on sait déjà qu'il se termine sans que le lapin ne soit toujours pas retrouvé.

Le cloud comme plateforme de guerre

Projet Nimbus (Google + Amazon). Un contrat cloud et d'IA d'un montant de 1,4 milliard de livres sterling (1,2 milliard de livres sterling) pour le gouvernement israélien. Des documents internes et des lanceurs d'alerte révèlent que des charges de travail alimentent les services de sécurité. Google a licencié des dizaines d'employés qui ont protesté. Les entreprises affirment que le cloud n'est pas utilisé pour des opérations « sensibles », mais des rapports montrent que la frontière entre cloud « générique » et utilisation militaire directe est une illusion. Une fois les données stockées sur leur pile, la distinction disparaît.

Azure pour le stockage d'interception. Après les révélations selon lesquelles les appels palestiniens étaient stockés et traités à grande échelle, Microsoft a admis avoir mené une enquête interne. Un rapport public a décrit comment le trafic vocal intercepté était analysé via les pipelines de données Azure. L'entreprise conteste avoir permis un préjudice ; le rapport est détaillé et récent. La ligne opérationnelle est simple : elle a agi parce qu'elle le pouvait.

Le calcul élastique et la surveillance étiquetée garantissent une amélioration continue des modèles. Les civils constituent l'ensemble de validation. Gaza est le terrain d'entraînement.

La chaîne de destruction fonctionne sur des puces et du code

Les bombes ne volent pas sans silicium. Kits de précision, autodirecteurs, puces de guidage, liaisons RF, capteurs ISR, logiciels de coordination des frappes. L'électronique est partout. Pipeline de munitions américain (Bombes de 500 à 2 000 livres ou de 250 à 1 000 kg, kits JDAM, Hellfires) ont progressé régulièrement en 2024-2025, même pendant les pauses supposées. Le pipeline de données et de calcul évolue au même rythme. Matériel et logiciel ne forment qu'une seule et même arme.

Ce que montre le bilan de l'ONU

Les comptes rendus quotidiens de l'OCHA Les chiffres sont sans appel : des dizaines de milliers de Palestiniens tués, plus de cent mille blessés d’ici fin 2025, des alertes à la famine, un effondrement des infrastructures sanitaires, des hôpitaux démantelés. Ces chiffres sont communiqués par le ministère de la Santé de Gaza et cités à maintes reprises par les agences de l’ONU. C’est le bilan humanitaire de référence, le bilan des morts massives, qu’aucun argument marketing sur la « précision » ne saurait effacer.

Qui en profite (et que se passe-t-il lorsque la guerre s'arrête) ?

La guerre est une machine à cash, pas seulement pour Israël mais pour les l'ensemble de l'industrie mondiale de la défense.

Armes et pièces. Les grands noms américains – Lockheed, RTX, Boeing, BAE (Northrop-Europe), Leonardo, Thales – ainsi que Rheinmetall, MBDA, Hanwha, KAI et les usines de munitions d'Europe de l'Est font fortune. Munitions guidées, intercepteurs, drones, capteurs, électronique renforcée, tous commercialisés comme « testés au combat ». Chaque frappe est une véritable campagne publicitaire.

La pile cachée. Propulseurs, gyroscopes MEMS, frontaux RF, capteurs d'images, bande passante satellite, serveurs renforcés, centres de maintenance. Les assureurs prennent en charge le risque, les expéditeurs transportent les caisses, les auditeurs approuvent les contrats. Chacun y trouve son compte.

Le nuage s'est coupé. Les gouvernements louent des ressources informatiques : des fermes de GPU pour l'entraînement des modèles, des stockages de pétaoctets pour les interceptions, des analyses en continu pour la corrélation. Ces factures génèrent des revenus récurrents. Nimbus, Azure Gov, ou quelle que soit la marque, c'est la même facture : louer des ressources informatiques pour commettre un génocide.

Les startups. Kits anti-drones, détecteurs d'anomalies IA, prédicteurs d'itinéraires de convois, moteurs de données synthétiques, tous présentés comme à double usage, ont été testés en Palestine. Gaza est leur démo de démonstration.

Pourquoi les profits persistent. Les guerres épuisent les stocks. Les budgets « d'urgence » deviennent « de base ». Les contrats cloud se renouvellent, car l'enfermement est une prison.

Que se passe-t-il lorsque les combats s'arrêtent ? Les commandes diminuent, l'efficacité des technologies éprouvées au combat s'affaiblit, les autorisations d'exportation s'épuisent, les conseils d'administration sont confrontés à des sanctions et des poursuites judiciaires, les contrats cloud sont audités suite à des constatations de génocide. La courbe de la demande s'infléchit.

En résumé : La guerre paie à tous les niveaux : fabricants de missiles, fournisseurs de composants, transporteurs, assureurs, auditeurs, hyperscalers. La paix, elle, ne paie pas. C’est pourquoi on observe tant de flou rhétorique autour de la « sécurité » et de la « précision ». Ce n’est pas de la défense. C’est une question de ventes.

Logiciels espions sur les dirigeants

La capacité est réelle. Pegasus de NSO et d'autres outils israéliens permettent des piratages en un clic. Citizen Lab et Amnesty ont confirmé les infections par des analyses médico-légales. Apple a poursuivi NSO en justice. Ce ne sont pas des hypothèses, ce sont des armes efficaces.

Cibles de grande valeur touchées. Le numéro de Macron figurait sur une liste de clients Pegasus ; la France a ouvert une enquête. L'Espagne a confirmé son poste de Premier ministre. Pedro Sánchez Le téléphone a été infecté et les données ont été volées, tout comme l'appareil du ministre de la Défense. Ce n'est pas une rumeur, c'est un abus avéré au plus haut niveau.

Comment ça marche. Livraison silencieuse. Prise de contrôle complète de l'appareil. Micro, caméra, fichiers, clés, jetons cloud, localisation. Les routines d'auto-suppression brouillent les pistes. Les États se cachent derrière les fournisseurs ; les fournisseurs se cachent derrière les courtiers. Chacun bénéficie d'un déni plausible.

Ce qui est prouvé, ce qui ne l'est pas.

- Éprouvé: des hauts fonctionnaires ont été ciblés ; Sánchez a été piraté.

- Éprouvé: Un téléphone compromis révèle la vie intérieure d'un gouvernement.

- Non prouvé devant le tribunal : L'affirmation en ligne selon laquelle Israël fait systématiquement chanter ses dirigeants avec des kompromat. La capacité existe, les abus existent, mais la piste du chantage n'a pas été prouvée lors d'une procédure publique.

- Toujours un effet de levier : même sans note de chantage, savoir que votre téléphone est brûlé peut suffire à imposer le silence.

Pourquoi c'est important pour la technologie. Chaque suite EDR ou « mobilité sécurisée » défaillante laisse une porte ouverte. Chaque jeton cloud volé est une clé passe-partout. Les fournisseurs qui vendent des « régions souveraines » tout en ignorant les compromissions de logiciels espions vendent des parapluies troués.

Les correctifs. Appareils séparés, communications éphémères sécurisées par matériel, interdiction des fournisseurs de logiciels espions, obligations de divulgation des violations. Considérez la compromission comme la règle de base et alternez les appareils et les comptes comme pour toute autre violation. Car il s'agit d'une violation.

En résumé : Ce n'est pas un mythe. Des dirigeants ont été ciblés ; l'un d'eux a été piraté. L'infrastructure du chantage est déjà en place. Le silence est la preuve d'une influence.

Google mise tout sur la construction narrative

Les tueries ne se limitaient pas aux bombes. L'État achetait aussi de la visibilité. Des publicités payantes sur YouTube et Google diffusaient des contenus manipulateurs auprès du public occidental, diffamaient l'UNRWA et, selon des contrats divulgués, menaient des campagnes de plusieurs millions de dollars niant la famine. Certaines publicités violaient les règles de YouTube et ont été retirées. D'autres ont tout de même été diffusées, se retrouvant même sur des vidéos pour enfants. La formule est simple : faire taire les cadavres, puis réécrire l'histoire.

Au-delà de Gaza : le même code source en Cisjordanie et à Jérusalem-Est

Gaza est la voie royale. La Cisjordanie et Jérusalem-Est sont une mission d'ombre. Les soldats courent. Loup bleu et loup rouge applications, scannant les visages aux points de contrôle, enfermant les Palestiniens dans des bases de données tentaculaires. Amnesty a appelé Apartheid automatisé. Le Washington Post Récits de soldats documentés. La violence des colons s'intensifie avec la protection de l'État. Raids nocturnes, accaparements de terres, maisons démolies : c'est la même architecture, mais en mode « intensité moyenne ». Les entrées sont les mêmes : visages, téléphones, passages frontaliers, listes de surveillance. Les sorties sont prévisibles : arrestations, raids, effacement. Lorsque le commutateur bascule, la surveillance chronique devient une létalité aiguë. Un système unique, pour toute la Palestine.

La responsabilité des entreprises, tout simplement

Les Principes directeurs des Nations Unies et les règles de l'OCDE ne sont pas des suggestions. Dans les zones de conflit, les entreprises doivent rompre tout lien lorsqu'un abus est prévisible. Un génocide n'est pas un abus, c'est son résultat. Y introduire l'informatique et l'IA est une complicité. Les travailleurs le savent. Les conseils d'administration l'esquivent. Mais la loi et la responsabilité arrivent.

Mise à jour

Fin septembre, Microsoft a cessé et désactivé « un ensemble » de services pour une unité au sein du ministère israélien de la Défense (IMOD) qui a été (et honnêtement, est peut-être encore) utilisée pour exploiter « un » puissant système de surveillance utilisé en Palestine.

Vous remarquerez qu'ils ont parlé de « un ensemble de » au lieu de résilier l'intégralité du contrat, comme l'ont fait de nombreux pays avec la Russie après les réactions négatives suscitées par la guerre en Ukraine. Cette décision intervient après que Microsoft a déjà licencié des dizaines d'employés qui ont exprimé leur colère envers les contrats cloud de l'entreprise avec Israël. Mais connaissant la cupidité des grandes entreprises, je ne les croirais pas sur parole.

En résumé

- Gaza n’est pas seulement assiégée ; elle est utilisée pour développer et mettre à l'échelle l'abattage automatisé.

- L’IA donne le rythme, le cloud alimente les modèles, la surveillance fournit les étiquettes.

- Le bilan de l'ONU fait état de destructions massives de civils. La « précision » est un mensonge marketing.

- Appeler cela autrement que « génocide » est une forme de collaboration.

Gaza n'est pas un pilote. C'est un cimetière où les modèles s'inspirent. Prétendre être « neutre » ici n'est pas de la neutralité, c'est de la participation.